Landat

Man vet att man har världens bästa kollegor, när man kliver av planet, slår på sin mobiltelefon och snabbt får uppköade SMS med meddelandet "skynda dig till hotellet. Vi har öl. och zerodays att visa." Respekt. 2012/03/13ROMABs blog have rss now

If you want to follow ROMABs blog without manually checking for updates on this page everytime we may have a solution. There are several rss readers avaible to use and some browser may have rss functionality built in. I have always liked the Brief plugin for Firefox. You can subscribe to the rss with the rss-button in Firefox if it is enabled. In Safari will the link be availble when klicking down on the reader button. I guess it is easy on Chrome and IE but I have not tried. You can also post the rss link to your personal rss reader or google reader if you use it.

ROMABs rss feed

https://www.romab.com/blog/rss.xml

----

Written by Tobbe @ 2012-03-13 2012/03/05

Porträttet: Öppenkällkodsexperten Andreas Jonsson

Tidningen TechWorlds startar är 2012 en ny artikelserie "porträttet" där de intervjuar framstående IT-tekniker. Först ut är vår Andreas som har blivit uppmärksammad!

Det hela tycker vi på ROMAB är grymt kul! Vi vet ju sedan länge, länge att han är en klippa, och nu kan andra också fatta det!

Artikeln har funnits ute i papperstidningen ett tag, men nu finns den också ute i en version på nätet här

----

Written by Robban @ 2012-03-05 2012/03/04

History of Risks & Threat Events to CAs

While we're onto the topic of encryption, the CACert guys have started to compile a nice summary of large attacks on CA's, based on historical events. It's always good to double check your history when planing ahead.

----

Written by Robban @ 2012-03-04

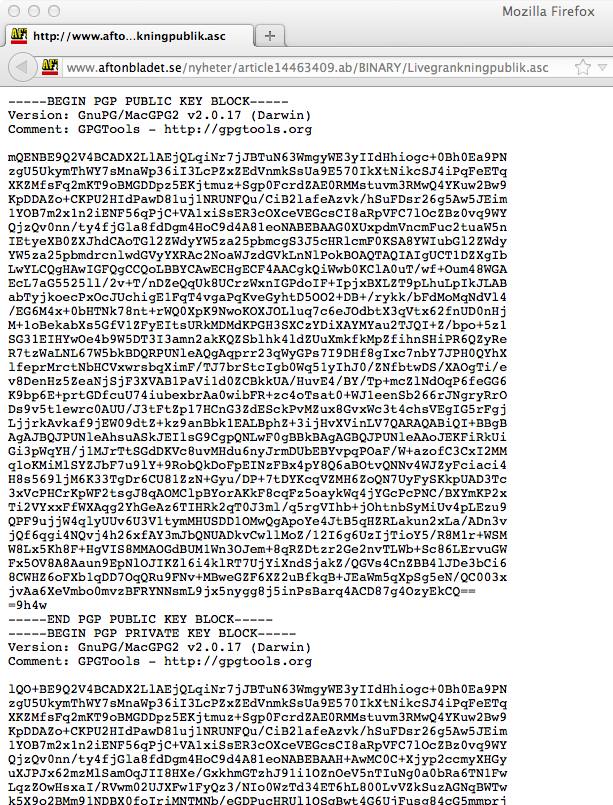

Encraption 101

If you are a large news and media house, keeping up apperances as investigative journalists, and decide to announce to the world that you are reachable via PGP, we give you this as a pro bono consulting advice: Do not. I repeat, do not, include the private keys in the key file you published on your web page.

For transparency and responsibility, we like to state that we have 1) contacted the responsible parties incl CERT 2) we dont show the full private key on purpose, although its "out there" already....

Maybe we can switch from encraption 101 to encryption 101 one day......

----

Written by Robban @ 2012-03-04 2012/02/14

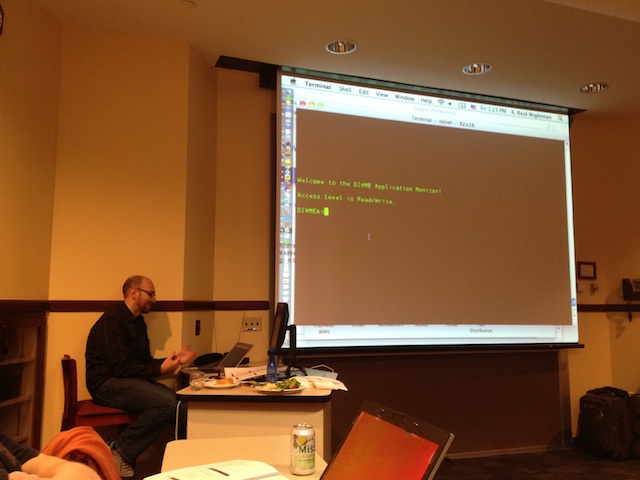

Projekt "basecamp" och nya metasploitmoduler för PLC/SCADA-attacker

Vid SCADA-säkerhetskonferensen "S4" som gick i slutet av januari i Miami så presenterades basecamp-projektet, en aktivitet att praktiskt undersöka vilka säkerhetsproblem som finns i ett antal PLC-produkter. De presenterade aktiviteten och resultatet i januari. Resultatet var ganska nedslående, eftersom i princip alla produkterna var fulla med hål, vilket inte torde ha förvånat någon......

Här ovan demonstrerar projektledaren Reid Wightman olika tricks med en av PLCerna.

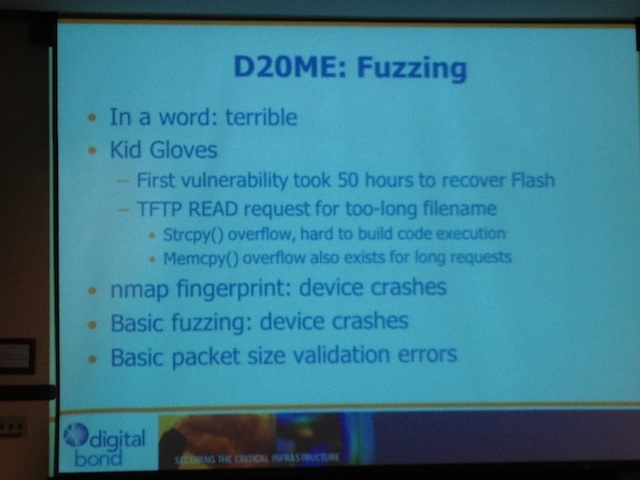

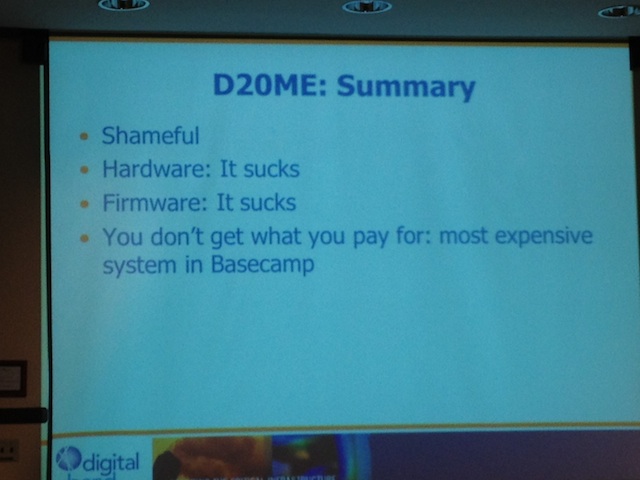

Här nedan kan man se lite kommentarer från testningen mot en av produkterna, D20ME, när man utförde fuzz-tester eller enkla nätprotokollfingerprint-undersökningar. Och exakt så skakigt är det tyvärr.

Och testerna mot PLCerna har varit ganska tuffa, vilket man kan se av omdömmena på följande bild...

Efter att ha presenterat projektet och resultaten så har det nu även blivit dags att även släppa verktygen f ör att bruka och återupprepa just projektets resultat.

Dale Peterson från DigitalBond sa nyss på ders blogg:

"I'll be talking with Chris Jager of NESCO on a webinar next Tuesday about Project

basecamp and the new tools and modules being released that day"

Det går i linje med det som projektledaren Reid för basecampprojektet sagt tidigare, att man skall släppa verktygen på "valentines day". Och nu är det så dags.

Det finns två blogginlägg på DigitalBonds webbplats om släppen:

I samband med S4-konferensen fick vi konferensdeltagare möjlighet att djupdyka i tekniken runt projektet, med testverktyg och PLC-utrustning att testa mot. Här håller vi kursdeltagare på och leker med de olika PLCerna som har ingått i projektet.

----

Written by Robban @ 2012-02-14, some minor updates (language clarifications) 2012-02-16 2011/12/06

SANS SCADA Security conference

Förra veckan var det SANS SCADA Security conference i Rom, Italien. Det är fjärde året som konferensen hålls i Europa. Det är en relativt liten, okänd och exklusiv konferens. Drygt 100-talet deltagare. Själva konferenshotellet var nog det lyxigaste hotell som jag besökt - bl.a. hade den en restaurang som hade 3 stjärnor i Michelin-guiden.

Jag gjorde två dragningar. En om lärdommarna från Stuxnet och en annan om behovet av loggning och forensik i process-ITi, och satt i paneler rörande dessa.

En av de bättre dragningarna var från Thomas Brandstetter från Siemens produktcert. Han berättade om Siemens resa efter Stuxnet. Intressant, ärligt och lärorikt. Kul att höra att tillverkarna, särskillt de riktigt stora, kan lära om och göra rätt.

En annan bra dragning var från en säkerhetskille på tyska E.ON som beskrev säkerheten i fjärravläsningsutrustning (mätarna i din lägenhet) och varför iden med en Common Criteria Protection Profile var ganska korkad och missriktad. Främsta anledning till kritik var att "visst det är bra med formell uppsäkring av själva mätardelen, men resten av systemet då?". Kan bara hålla med honom i hans resonemang.

----

Written by Robban @ 2011-12-06

Bokrecension: Letters from Steve

Steve Jobs var en ovanlig person i att han som hög chef på ett multinationellt företag själv läste och svarade på mail. Inte bara till sina anställda och företagspartners, utan även från allmänheten. Denna bok sammanfattar ett antal mailväxlingar som han medverkat i.

Boken är en relativt kort Kindle-utgåva. Man läser ut den på en kväll. Den är smårolig, men inte någon vidare behållning.

Betyg: Svag 3a på en 10 gradig skala.

Titel: Letters from Steve. Inside the E-mail Inbox of Apple's Steve Jobs

Författare: Mark Milian

Sidor: okänt, men ganska få. Finns bara i Kindleversion

Pris: $5

Länk 1: http://www.amazon.com/Letters-Steve-Inside--mail-ebook

----

Written by Robban @ 2011-12-06 2011/11/27

Correction regarding http-headers

I do some talks on subject of SSL, but sometimes errors do occur. One is that i talk about a header called "cache-type: public" to provide caching for nss-based browsers. This is incorrect, the correct header name is "cache-control: public". Sorry for the inconvenience. 2011/11/22Sandlådesnack på Internetdagarna 2011

Tobbe och Andreas kör precis nu ett snack om sandlådeteknik som säkerhetsmekanism i seminaripasset "Anonymiseringstekniker och säkra klienter". Med exempel från jails, chroot, zoner, AppArmor, SELinux och OSX seatbelt-modul. Mer detaljerade exempel ges på hur vi använt OSX sandboxar för att bygga IronFox mm. Desutom så går dom igenom COREs påstådda attack/hål i Apples sandbox, och visar hur detta påstående är felaktigt.

OH-bilderna från dragningen finns här

----

Written by Robban @ 2011-11-22

Firefox add-on of the day: SSLPersonas

SSLPersonas is an interesting add-on that will add visuble ques to the firefox window layout and colors.

The add-on will give you a green, blue, orange or neutral window layout depending upon if you visit a site with Extended Validation cert, Domain Validation cert, bad content or something wrong in the page loaded with HTTPS, or a page without HTTPS access.

Get the add-on here

----

Written by Robban @ 2011-11-22

Användningen av SSL/TLS i Sverige

Vi har haft ett hobby-projekt och tittat lite på hur nätsäkerhetsprotokollet SSL (eller TLS) används i .SE-zonen, främst för webbtrafik. Dvs hur vanligt förekommande är det att alternativet "https" erbjuds istället för enbart den klassiska "http"-varianten.

Vi har tittat lite på statistik från EFF SSL Observatory som beskriver SSL-förekomsten i hela IPv4-adressrymden på det öppna Internet. För Sverige är det lite mer än 13k siter. Räknar man bort egenutgivna cert, utgångna certifikat, certifikat med trasiga tillitskedjor, certifikat för vissa specifika interna tjänster (citrix, webbmail), så återstår snabbt knappt hälften, ca 4400 webbplatser i .SE-zonen som erbjuder sina tjänster via SSL/TLS. Av totalt över 1.1 miljon. Det är knappt en halv procent (0.5%). Inte direkt imponerande siffror.

Vi har genomfört kontroller av ett antal webbar inom olika sektorer vid två tillfällen, en i början av året och en i slutet av året. Inga konstigheter (läs mixtrande med sidorna, hackande, pentest, edyl offensiva eller inträngande) aktiviteter har utförts, utan bara vanligt surfande mot http-varianten och sedan mot https-varianten (om sådan finns) och därefter kontroll av certifikatet, sidan och uppbyggnaden av sidinnehåll.

Eftersom vi valt betraktningsvinkeln "kan jag, om jag bryr mig om den personliga integriteten, min säkerhet som användare och mitt privatliv, nå webbtjänst X via SSL?", så tittar vi på SSL-användningen ur ett lite ovanligare perspektiv. Det vanliga upplägget är "SSL används när det finns pengar inblandade, tex e-handel eller e-banking", där motivationen är en annan - att skydda transaktionen. Motivet i vå kontroll var att se hur mycket tjänsteleverantörer eller demokratiska institutioner (politiska partier, fackföreningar eller media) egentligen avser att skydda sina webbesökare. Svaret på denna fråga är tyvärr mycket nedslående. Var de lite mer än 4000 webbplatser med certifikaten finns i .SE-zonen så är det i alla fall inte här. Inte på de vanliga åtkomstssätten för dessa webbsidor. Tråkigt tycker vi.

Här finns SweSSL-sidorna med beskrivning om projektet.

Här är en artikel i DN 2011-11-21 som beskriver det hela. Artikeln missar ett antal saker, bla så omnämns inte Andreas alls i artikeln trots att han också intervjuades. Det är lite extra tråkigt eftersom han är den stora drivkraften bakom projektet, vilket inte minst utmynnat i hans oförtröttliga arbete med HTTPS-everywhere regelsettet som en del av SweSSL-projektet.

Kopior av våra OH-bilder från Internetdagarna 2011 finns här

----

Written by Robban @ 2011-11-22 2011/11/21

Lösenordshantering, del II

När vi ändå är inne på lösenord, så kan vi tipsa om en till sak man inte skall göra: Anslut inte ditt SCADA-system till Internet och ha ett tre (3) tecken långt läsenord. Det. är. Dumt. Korkat. Tvärpuckat.

Fast det är tydligen så man gör i South Huston, Texas där deras vattenverk/vattenreningsverk blev hackat nyligen.

De kanske tänkte att epitetet "Dont mess with Texas" skulle skrämma iväg allt cyberbus...----

Written by Robban @ 2011-11-21 2011/11/19

Bokrecension: Steve Jobs

Boken "Steve Jobs" av författaren Walter Isaacson är den officiella biografin och levnadsbeskrivningen av Steve Jobs.

Det är en intressant bok om en av samtidens mest intressanta personer, oavsett om man tittar på datorvisionären Jobs, affärsmannen Jobs, världsförändraren Jobs eller människan Jobs. Historien börjar med uppväxten som fosterbarn i Kalifornien.

Med fötterna i 60-talets hippierörelse och med med närvaron i Kaliforniens begynnande hi-techindustri, så kunde Jobs tillsammans med kamraten Steve Wozniak skapa en enkel dator som de uppvisade för vännerna i "homebrew computer club". Den affärssinnade Jobs ville tvärtemot Wozniak sälja datorn som en färdig produkt, inte låta andra ta del av ritningar, komponentlistor eller programvara fritt.

Fokuset för Jobs är på produkten. Att skapa en perfekt produkt. En produkt som tilltalar användaren. En produkt som inte stör eller irriterar användaren. Kommentarer och citat som ofta återkommer i boken är att andra personer inte förstår användaren eller fokuserar på produkten. Scully som tas in från Pepsi Cola, först som en frälsare, men blir sedan alienerad och ihågkommen som en krämare som bara tänker på vinst och pengar. Det finns något fascinerande och intressant att ett av världens högst värderade företag inte prioriterar ekonomisk framgång utan sätter produkten i centrum. Att det verkligen är så i företagskulturen internt på Apple finns det andra som vittnat om, exempelvis den norske utvecklaren som stod bakom Siri. Det finns ju liknande företagsklimat i andra extremt framgångsrika IT-företag, exempelvis Googlei, och Pages klassiska utsago i formaliapappren vid börsintroduktioneni "Google is not a conventional company. We do not intend to become one" och deras fokus på långsiktiga och visionära mål snarare än kortsiktig finansiell avkastning.

Jobs personlighet verkar komma från ett livslångt sökande, sprunget av det faktum att han var ett adoptivbarn. Han har sökt efter andlighet och fastnat för budism. Denna budisms asketiska livsstil, kombinerad med hippirörelsens antimaterialism, satt starka spår i Jobs, främst i hans estetik. Allt skulle göras simplistiskt och stilrent. Detta syntes i de produkter han var med och skapade.

Förutom arbetet på Apple belyses hans tid som avpoletterad Apple-VD, och där han istället startar arbetsstationstillverkaren NeXT, och kort därpå köper loss LucasFilms dator- och animeringsavdeling och skapar Pixar. Pixar utvecklar flera lysande filmer och slår giganten inom området, Disney, på deras hemmabana. Detta resulterar senare i att Disney köper Pixar av Jobs, i form av aktier. Jobs blir Disneys enskilt störste aktieägare. Apple Gil Amelio tar in Jobs och med honom NeXT för att komma tillbaka på banan efter en lång tids utförsrustch. Det innebär en nydaning för såväl företag och Jobs.

Jobs relation till vänner, tidigare flickvänner, släkt, fru och barn avhandlas också. Han har ett ansträngt förhållande till flera, inte minst sitt äldsta barn, en dotter som han i princip förskjutit vid födseln och sedan sparsamt haft kontakt med. Att Jobs inte är en känslosam person som visar empati och inte heller har stark social kompetens framgår tydligt.

Det är en bild av en extremt fokuserad och känslokall person som växer fram. Han skäller ut och är ett svin mot sina närmaste, men han kan vara en charmör mot en person han aldrig träffat. Ofta ger han omdömmet "skit" om saker. Han sågar saker med fotknölarna. Tar man det rätt, låter tiden gå och har tur, så kan det hända att Jobs själv kläcker samma ide några veckor senare. Han har utvecklat en hemkokt härskarteknik som vissa stär ut med, medans andra stöts bort. Jobs filosofi är att bara A-lagspersonerna har rätt att jobba på Apple. Når man inte upp till denna klass, så har man inget pä Apple att göra.

På liknande, osmickrande sätt sätt lyfts vissa pengamässiga incidenter fram. Att Jobs nog lurade Wozniak på en bonus redan tidigt i deras samarbete när de jobbade för Atari. Eller att några av de tidiga Appleanstälda blev blåsta på aktieposter. Att den officiella och sanktionerade Jobsbiografin ger en så osminkad bild är en av bokens stora styrkor.

Jobs olika möten med Bill Gates återges i boken. De två har öden som sammanflätats: Apple II var den första plattform för vilket Microsoft utvecklade applikationsprogram. Microsoft vägrade utveckla för NeXT-plattformen, vilket väckte Jobs vrede. Senare när Apple var på fallrepet efter Scully, nu med Gil Amelio vid rodret på väg ut och när Jobs återkommer så investerar Microsoft 150 miljoner. Fram växer en bild om två totalt olika världsuppfattningar. Bilden blir extra intressant då Gates framstär som personen som är öppen för att sprida sitt system till allt och alla, medans Steve Jobs skall ha total kontroll över hårdvara, mjukvara och innehäll.

En intressant betraktelse om boken är att huvudrollsinnehavaren, enligt uppgift från författaren Isaacson, aldrig läste texten om honom. Det enda i bokprojektet som han blandade sig i var bokomslaget, som han krävde att få fullständig beslutanderätt över. Titta på bilden nedan. Man kan verkligen se att det är Jobs estetik. Stilrent, enkelt, något som sticker ut från massorna. När såg du ett omslag som inte hade en baksidestext sist?

Det finns ett efterord skrivet av Jobs själv. Det är rakt, osminkat och ärligt. Det går att förstå att han velat få boken skriven så att hans barn kan bekanta sig med sin far. En person som var upptagen med att förändra världen. En person som hade liten tid över för familjen. Det är en stark text. Det är en röst från andra sidan graven.

Boken handlar om en av 1900-talets och 2000-talets centrala IT-personligheter och affärsmän. Det är en fascinerande berättelse om hur inte bara datorindustrin påverkas och revolutioneras, inte bara en gång utan flera - först med persondatorns intåg och sedan med post-PC-erans introduktion av pekplattor. Även den gigantiska påverkan som Jobs haft inom andra områden är ytterst pätaglig, fär att inte kalla det revolutionerande: Musikindustrin. Filmindustrin. Telekomindustrin. Detaljhandeln. Införandet av Applestore:s har satt nya standarder för hur man bedriver slutkundsförsäljning över disk. Applestore i NewYork är den butik i staden som har högst lönsamhet per affärsyta. Få eller inga andra personer under vår livstid kommer ha en sådan genomslagskraft eller betydelse för multipla industrier.

Betyget på boken blir 6 av 10. Historien den tecknar, och det osminkade porträttet förtjänar egentligen ett högre betyg. Men det lyser igenom mellan varven att boken fick avslutas hastigt, då Jobs avled plötsligt och före avsatt utgivningsdatum. En del text verkar vara klippt-och-klistrad mellan kapitel, då de är ordagranna meningar som man läst tidigare. En annan intressant ledtråd om att det gick snabbt på slutet är att det häromdagen om ett mail från Amazon.com som omnämde att det fanns en uppdaterad version av e-boken att hämta. I den nya versionen skall en del rättningar och fulheter i bilder och annat fixats till.

Titel: Steve Jobs

Författare: Walter Isaacson

Sidor: 656

ISBN: 978-1451648539

Pris: $18 ($14 i kindleversionen) ~200kr från nätbokhandlare

Länk 1: http://www.amazon.com/Steve-Jobs-Walter-Isaacson/dp/1451648537

----

Written by Robban @ 2011-11-19

Lösenordshantering, del I

Säkerhetsfrågan, som är en återkommande spalt som jag skriver i en branschtidning, var i senaste nummret av tidningen "Det har varit mycket skriverier om lösenord nyligen. Vilka risker och vägar framåt ser du?". Den kom in under rubriken Dags att vässa dina lösenord, vilket väl stämmer, men är inte en heltäckande beskrivning, för vi vill ibland gå ifrån lösenord helt, till förmån för andra autentiseringsmekanismer.

Som alltid är det svårt att uttrycka sig på 3000 nedslag, men i en egen blogg kan man sväva ut lite mer, lägga in referenser och resonenemang. De viktigaste budskapen är:

- Alla siter, tjänster, system och applikationer riskerar att bli knäckta. Har man varit slö när man skapar konton, och använder lättgissad autentiseringsinformation eller samma autentiseringsinformation på flera ställen, så riskerar man dominoeffekter. En faller och därefter faller andra konton man använder sig av.

- Dela inte med dig av ditt/dina lösenord. Det är egentligen lika självklart som att inte dela tandborste. Men ändå förekommer det. Ofta. Och mycket. Kanske mer i vissa kretsar, tex ungdomar som spelar ett spel tillsammans.

- Eftersom vi måste använda olika lösenord på olika siter för att inte åka dit big time , så hamnar vi i i dilemmat med att komma ihåg 20-50, kanske tom 100-talet PIN-koder, lösenord, dörrkoder, mm. Detta måste hanteras på något praktiskt sätt. Skriva ner dem är ett sätt. Men då måste man ha superkoll på lappen. Lägga dem i en krypterad fil är en annan. Men då får man inte glömma okrypterade varianter av filen liggandes och skräpa på disken, efter att man tittat upp ett lösenord. Att använda ett program såsom 1password är en tredje.

- Många siter sparar kopior av lösenorden antingen i klartext eller som enkla hashvärden, ofta i MD5-format. Detta för att ha något att jäföra mot när du angivit ditt lösenord. Om de använder MD5-hashar utan saltvärde (nummer eller bokstäver som blandas med ditt lösenord) som permuterat det resulterade kryptotextvarianten av lösenorden är samma textsträng som sparas övverallt. Det är känt sedan 1970-talet att det är en dum, riktigt dum, ide i lösenordssammanhang. Den dagen som dessa blir röjda, i form av en dump med hashar, går de att jämföra mot databaser där mappade lätta eller svåra hashar redan mappats mot klartext. På 1970-talet var stora databaser med föruträknade klartext-hashvärdesmappningar omöjliga i praktiken, då priset på lagringsmedia var astronomiskt och tekniken gjorde att diskar fortfarande bara kunde spara små datamängder. Detta är inte ett problem numera.

- Metoderna för att knäcka konton har (givetvis) blivit bättre över tid. Numera finns det bra program som nyttjar grafikkortens (GPU) snabbare och betydligt mer paralleliserade datorkraft för effektivare framräkning av hash-värde. Mer om detta nedan.

Lösenordsdumpar, både klartextvarianter och i form av olika varianter av hashvärden dyker upp titt-som-tätt. Exempel på några klassiska dumpar är

- Lulzsec släppte en lista med 62,000 konton och tillhörande okrypterade lösenord i mitten av juni 2011.

- Samma grupp släppte senare en lista med över 750,000 lösenord på pirate bay

- Rockyou.com, med sina 32 miljoner konton och klartextlösenord är en intressant rekordhållare. Även dessa ligger på piratebay och skvalpar.

- Sony lyckades reta upp många med att över tid plocka bort funktioner ur PS3:an, och slutligen ta bort Linuxsubsystemet helt. Motreaktionen blev att nägra analyserade och hackade PS3-an bäde fram- och baklänges. Reaktionen på det blev juridiska brösttoner från Sony. Vilket i denna omgång av ställningskriget ledde till fullskaligt on-linekrig frän främst gruppen anonymous som hackade flera av Sonys onlinetjäster. Över 70 miljoner konton beräknas ha blivit drabbade. Lösenord, kontokortsnummer, etc, tros ha blivit stulna.

- Speltillverkaren Valve, som står bakom spelplattformen Steam blev hackad i november 2011. I det hacket uppskattas omkring 30 miljoner konton ha stulits.

- Dataföreningen Sverige, DFS, blev av med i storleksordningen 25,000 konton+lösenord 2008. Dessa kontonamn o lösenordskombinationer testades sedan åt höger och vänster, och bland annat poliser som hade jobbinformation sparad på gmail

- Aftonbladethacket som också inträffade 2008, av samma grupp som stod bakom DFS-hacket.

- Gratisbio.se som var en av siterna som hackades här i höstas blev av med över 201,000 konton och klartextlösenord. Dvs hittade man listan på någon fildelningssite på nätet, så kunde man direkt se alla personers lösenord. Mänga personers lösenord var intressanta att se. Tex politiker från opositionspartier som hade "valseger" eller "ska vi lyckas?" som lösenord. Många andra hade könsord, referenser till diktatorer och extremismpolitik, etc.

- Bloggtoppen, som hade något i stil med runt 90,000 registrerade användare blev hackad hösten 2011. Lösenorden var MD5-hashar, men utan s.k. salt, så MD5-värdena var standardvärden som går att använda i vanliga lösenordskrackingprogram eller mot vanliga databaser med klartext-hashvärden listade.

Förutom exempel på incidenter, informationsläckage, SQLi-attacker och liknande, så kan vi peka på lite tips från andra håll, hur man skall hantera sina lösenord:

- Svenska myndigheten Post- och telestyrelsen (PTS) har en onlinetjänst för att testa lösenord. Skicka inga riktiga lösenord dit, utan testa bara mönster.

- Microsoft har också en onlinetest av lösenord

- Official Gmail Blog: Choosing a smart password

- Google Accounts: How safe is your password?

- Symantec:s tips för bättre lösenord

- Microsofts tips om att skapa starka lösenord

- ...eller varför inte XKCDs klassiska seriestrip. Bildspråk, fakta, överskådlig.

Om man nu följer råden ovan, testar sina lösenord i testsnurrorna och där får grönt ljus. Har man då skapat ett säkert lösenord? Svaret är, tyvärr, det beror på.... Inte minst sådana enkla förutsättningar som om du råkat välja nått som redan någon annan använt som lösenord, och om detta läsenord glidigt iväg med någon lösenordsdump och knäckts (eller redan var i klartext).

För dem som, mot förmodan, fortfarande inte tror det är lätt att hitta lösenord från hashvärden ger jag några exempel på klassiska missar som gjorts, och så listar jag verktyg som är användbara, och som ingår i alla angripares standardverktygslåda:

- Nu när vi listat några informativa bloggposter från google, microsoft o andra här ovan, ska vi givetvis göra en 180-gradare och berätta vad google har gjort fel: Kolla in den här bloggpostningen från våra vänner säkerhetsforskarna vid Cambridgeuniversitetet i England. Stora dataset (snodda lösenord från rockyou.com med 32 miljoner klartextlösenord, både triviala och extremt komplexa) är utmärkta startpunkter om man vill trycka dem igenom en MD5-funktion och skapa en databas med mappningar hashvärde-klartext. Dataset med riktiga lösenord gör att man göra matchningar komplexa lösenord såsom exempelvis "2bon2btitq" (d673a6ccafb5d7c8353f53c118acf67d).

- On-linedatabaser för att göra uppslag av hashtext och få klartextmotsvarigheten: md5.noisette.ch, http://www.cmd5.org, hashchecker. Givetvis innehåller dessa databaser redan dumpar ifrån rockyou, lulzsec, mfl

- Dessutom finns det regnbågstabeller, som är specialdatabaser som är utformade för att snabba upp lösenordssöknäkning. Ett exempel är FreeRainbowTables.com

- Det finns t.o.m. specialverktyg för de som inte vet vilken typ av hashsträngar de precis stulit. On-lineverktyg såsom hashtype kan berätta det för dig.

- Lösenordsknäkningsverktyg finns det 13 på dussinet. Vi tar några ur högen som verkar poppis för tillfället: JtR, en gammal klassiker som också finns upphot:ad med GPU-stöd, GPU_md5_crack, Whitepixel verkar vara en intressant nykomling, oclHashCat, IGHASHGPU, kommersiella varianter som LHC, eller varför inte en distribuerad Javascriptsbaserad variant. Vill man veta vilken extra knuff det blir med GPU-accelererad lösenordsknäckning, kan webbar som GPU speed estimations for MD5/SHA1/Office 2007/WPA/WinZip/SL3

- Gigantiska samlingar av ordlistor, att använda vid dictionary-attacker. Tex g0tmi1k's bloggpost med ordlistor, statistik, etc

- Eller för den late och exhibitionistiske, släng ut en fråga i diskussionstråden "Lösenordshash, önskas knäckas (hjälp med datorkraft)" på forumet flashback. Flashbackdiskussionen är, om inte annat, en intressant tråd att följa, som internetfenomen eller som tecken i tiden på crowdsourcing.

Klassiska, statiska flergångslösenord är en död teknik. Det har sagts förut. Det tål att sägas många gånger till...

Om man inte redan har fattat det, så finns informationen som beskrivs ovan redan på Internet. Bad guys använder den idag. Det är ingen ide att gnälla om att vi tillhandahåller verktyg eller kunskap om hacking. Ovanstående skrivs för att good guys skall fatta var skåpet står. Om man får för sig att gnälla på den här texten pgr att den lär ut offensiv teknik, så tillhör man kategorien personer som aldrig kommer se var skåpet står. Antagligen så hänger skåpet i en skör tråd ovanför huvudet....

----

Written by Robban @ 2011-11-19

Sociala medier

Idag skall vi lista lite läsvärda texter om samtidens stora hype, de sociala medierna.

The Social Graph is Neither är en väldigt intressant filosofisk text om Sociogram, social grafteori, sociala beteenden och hur man mappar sociala skeden med programkod. Den innehåller nyktra iaktagelser såsom

- "One big sticking point is privacy. Do I really want to find out that my pastor and I share the same dominatrix? If not, then who is going to be in charge of maintaining all the access control lists for every node and edge so that some information is not shared? You can either have a decentralized, communally owned social graph (like Fitzpatrick envisioned) or good privacy controls, but not the two together."

- "There's another fundamental problem in that a graph is a static thing, with no concept of time. Real life relationships are a shared history, but in the social graph they're just a single connection."

- "Social networks exist to sell you crap. The icky feeling you get when your friend starts to talk to you about Amway, or when you spot someone passing out business cards at a birthday party, is the entire driving force behind a site like Facebook."

En annan text är en artikel i USAToday som var ovanligt faktaorienterad handlade om hur företagen bakom de sociala mediatjänsterna samlar mer och mer information om oss, även utanför deras ordianrie domän - deras plattform då vi är inloggade hos dem. USAToday: How Facebook tracks you across the Webb

----

Written by Robban @ 2011-11-19 2011/11/18

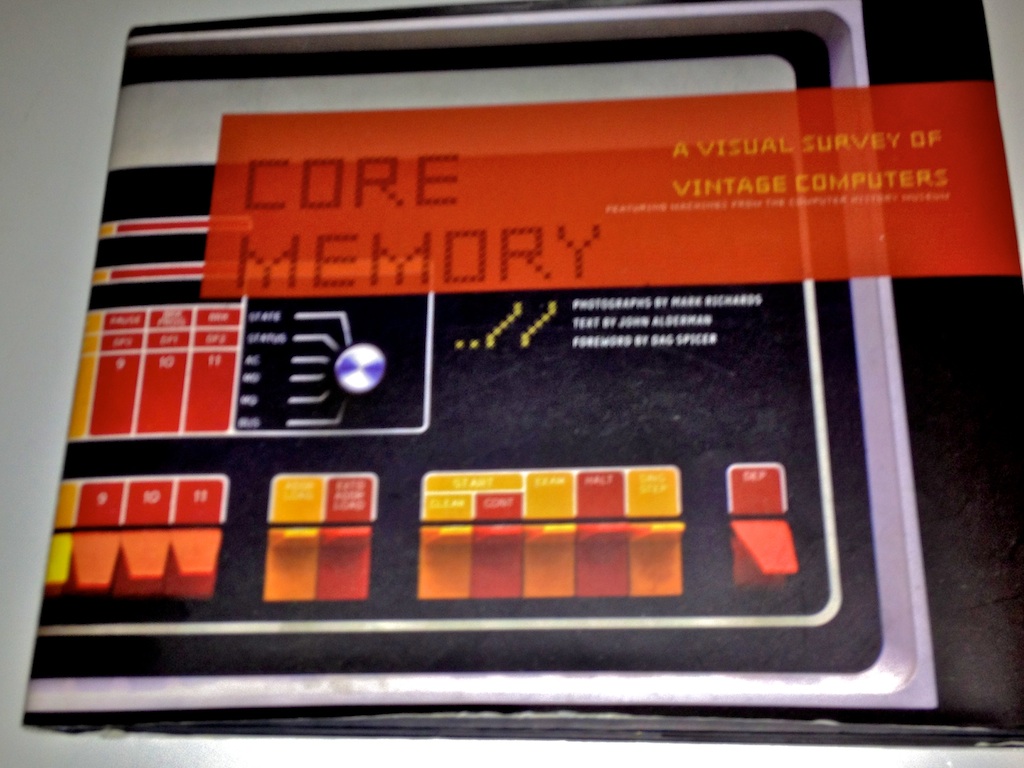

Coffee table books, part II

More articles in the interesting serie Large books with nice photographs taken by pros.

Old computer hardware. Stylish Nice photos. Blowups on geeky details. Nerdvana.

----

Written by Robban @ 2011-11-18 2011/11/16

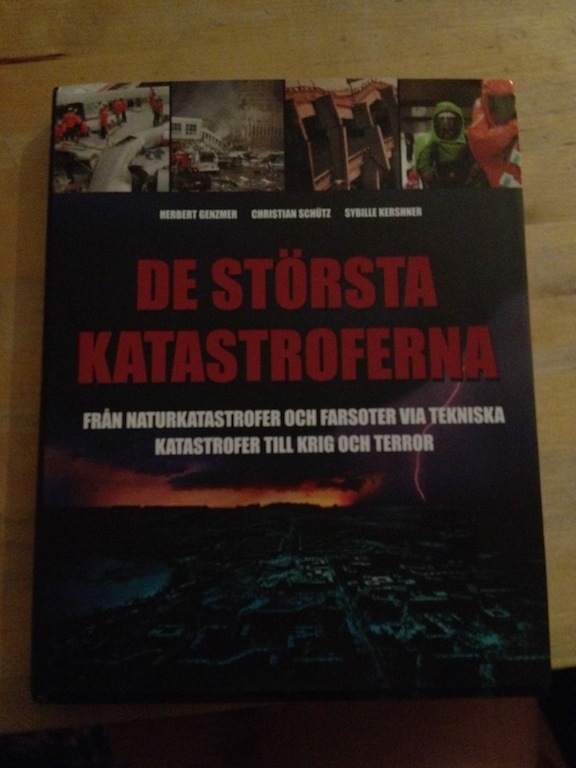

Coffee table books, part I

All offices must have some fancy books at the coffee corner. Large books with nice photographs taken by pros.

At ROMAB, we have weird habits. This is reflected by our selection of cofee table books. This book is about catastrophes. Natural or artificial. Based on technology or man.

Learn from history. Or live to repeat it.

----

Written by Robban @ 2011-11-16

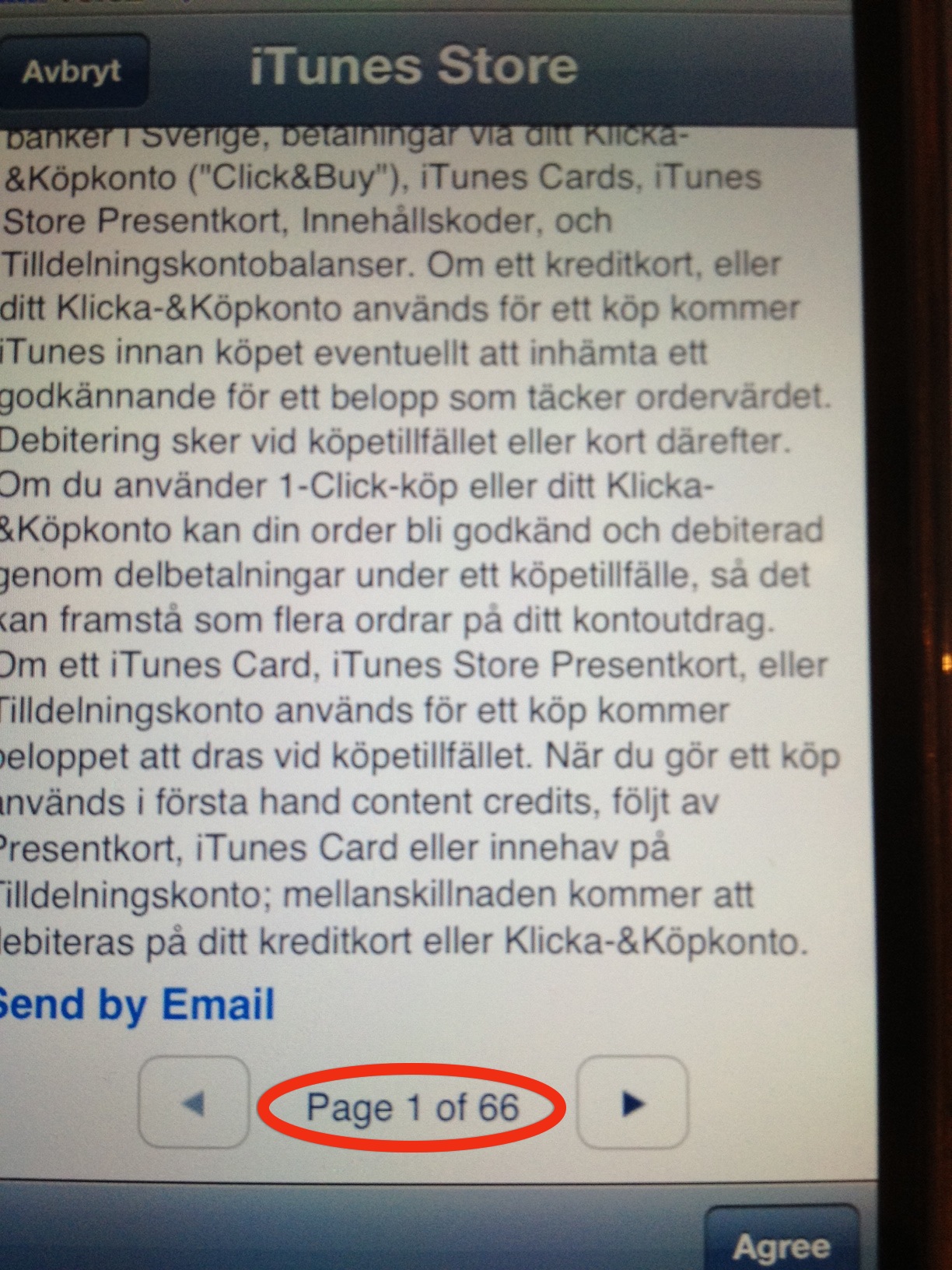

The EULA From Hell

Just admit it. You will not read that end user license agreement in full. On that tiiiiny weeeny screen. never. ever.

Agree feels like an escape compare to that next page button. 66 pages of bullshit. Also availabe via mail. If you are crazy.

----

Written by Robban @ 2011-11-16 2011/10/28

Bokrecension: In The Plex

Boken "In the Plex" av författaren Steven Levy skriver historien om Google. Med fokus på personerna bakom företaget och företagets olika utvecklingssteg så växer en spännande historia fram. Google:s historia är teknikhistoria som knyter in Internets utveckling och modern IT-utveckling. Inte minst så beskrivs idéer och tankar i utvecklingsprocessen och händelser som påverkat inte bara Google, IT-branschen utan något som hela världen påverkats av.

Levy, tidigare känd från mästerverk som "Hackers - heroes of the computer revolution" och "Crypto", har än en gång gjort ett mycket bra jobb med sitt berättande. Porträtten av personerna som jobbar på Google är intressanta. Företagskulturen, och då inte bara alla balla prylar på kontoret, utan mer det kreativa kaoset och den teknikerstyrda företagsutvecklingen, beskrivs väl. Googles dubbla ansikten täcks också in väl: Å ena sidan transparens, öppna system/öppen källkod och avstamp i akademin vad det informationsdelning, å andra sidan extremt hemlighetsmakeri och sekretess vad det gäller när företaget arbetar med nyutveckling av produkter eller hur man skaffar sig konkurrensfördelar.

Boken, som sträcker sig fram till slutet av 2010 beskriver mängder med produkter som Google tagit fram, och det arbete som skedde bakom kulisserna. Förutom det självklara sökfunktionen och vad som distingerade Googles väg jämfört med konkurrenternas, så täcks tjänster och produkter som Adwords, AdSense, Gmail, Google Earth, Google Maps, Latitude, Google Books, Google Apps, Google Plus, Android, Orkut, Buzz, molntjänsten med flera väl i berättelsen. Bakom alla de olika produkterna finns små intressanta historier.

En intressant bild som Levy målar upp är företaget som vågar gå egna vägar, som vågar utmana vedertagna absoluta sanningar, som vågar gå dit ingen annan gått förut. Det Google utmanar är både den tekniska utvecklingen såsom företagandets inbyggda logik att vinst alltid måste maximeras. En ständigt återkommande diskussion i boken rör "vad är bra för användaren?", vilket ställs mot sådant som kan ge bättre lönsamhet eller lösas på annat sätt tekniskt. I en tid då alla företag lägger ut sin IT-drift, säljer fastigheter och utkontrakterar funktioner, så väljer Google att bygga egna datorhallar, äga sin kommunikationsinfrastruktur och vara världens största datortillverkare. Och det är datorer som medvetet byggs med medvetet undermålig kvalitet. Istället för att köpa dyr hårdvara i form av största routrarna eller de mest avancerade servrarna, så har man valt att utveckla mjukvara som hanterar att moderkort, CPUer eller hårddiskar går sönder. Google har skapat en lösning där feltillstånd är en del av vardagen och att det system man byggt lätt identifierar sådant och kringgår de trasiga noderna för att hämta/bearbeta information i redundant noder. Denna inställning, som torde falla inom begreppet "resillient engineering" är intressant, framsynt och föredömlig. Inte minst eftersom det i boken hävdas att Google lyckas producera sina tjänster till en tredjedel av kostnaden jämfört med närmaste konkurrent. Kanske just de ekonomiska incitamenten kunde få beslutfattare att åtminstone tänka en gång extra på rotorsaken innan man huvudstupa slänger sig ut i nuvarande trender som utkontraktering eller att man alltid måste köpa dyraste prylarna.

Ledarskapsduon (och sedemera trojkan och därefter åter duon) Sergey Brin och Larry Page (Eric Schmidt är den tredje, under en period inhyrd VD) bakom Google ges stort utrymme. Deras personliga egenskaper beskrivs ingående, inte minst deras kompromisslösa inställning till skalbarhet, prestanda och våga sätta extremt ambitiösa mål - något som visat sig vara absolut nödvändighet för Googles utveckling. Inte minst eftersom det resulterar i en fokus på algoritmer och automatisering av alla tänkbara moment inom företaget.

Affärsmässigt så är det intressant att se hur transaktionsformen "auktioner" blivit en så central metodik för Google. Det används externt i deras tjäster för att sälja reklamplats till högstbjudande, men också internt för att skapa konkurrens eller incitament (omvända auktioner) mellan utvecklargrupper.

Utifrån ett IT-säkerhetsperspektiv så innehåller boken ett par intressanta passus om hur Google arbetar internt med frågan. Incidenten när Google får ett intrång som spåras bakåt till Kina och där man misstänker statlig inblandning är ett extra intressant stycke. Boken ger ganska stort utrymme till frågeställningar och Google:s ställningstagande runt hantering av personuppgifter och personlig integritet. Å ena sidan samlar man in extremt mycket information, å andra sidan jobbar man hårt på att bara tillåta program, inte tillåta anställda, få åtkomst till information, loggar, etc.

Bilden av en organisation som försöker leva upp till sitt motto "Don't be Evil" framtträder väl när man läser boken. Mottot skall visa såväl att man distanserar sig mot konkurrenter som använder sig av fula trick i affärer såväl som att man sköter sig när det gäller all den data som samlas in. "Förtroende" (eng. trust) från användare, myndigheter, forskning och andra är en av de viktigaste tillgångarna som Google kan skaffa sig. Efter genomläsning av boken så förstår man valet av motto och att det nog finns en passion bakom det. Dock så ser man samtidigt en bjässe med 20,000+ anställda, med massor av produkter, med närvaro på massor av marknader, vilket gör det svårt att i varje ögonblick verkligen nå detta mål. Avsnitten om de juridiska tvisterna runt monopolisering av marknaden (eng. antitrust), satsningen på Kinamarknaden eller osunda marknadsfördelar visar på just de dubbla sidorna av Google.

Man får hoppas att Google fortsätter att utvecklas i en stil som behåller kreativiteten, som medför nya banbrytande tjänster, och inte minst att man håller fast och styrs av mottot "Don't be Evil" i alla tider. Men frågan som måste ställas är vad som händer den dagen då Page och Brin inte längre styr bolaget. Eller i tider av ekonomisk kris. Vad händer då med all insamlad och bearbetad information? Kommer då användarens behov trumfa vinster?

Jobbar man med IT eller är intresserad av Internet och IT så får denna bok anses vara obligatorisk läsning.

Om man skulle sätta ett betyg på boken så skulle den få 9 av 10.

Titel: In the Plex

Författare: Steven Levy

Sidor: 432 (387 + referenser, etc)

ISBN: 978-1416596585

Pris: $15,74 (kindleversionen) ~180kr från nätbokhandlare

Länk 1: http://www.stevenlevy.com/index.php/books/in-the-plex

Länk 2: http://www.amazon.com/Plex-Google-Thinks-Works-Shapes/dp/1416596585

----

Written by Robban @ 2011-10-28 2011/07/05

Geekfood

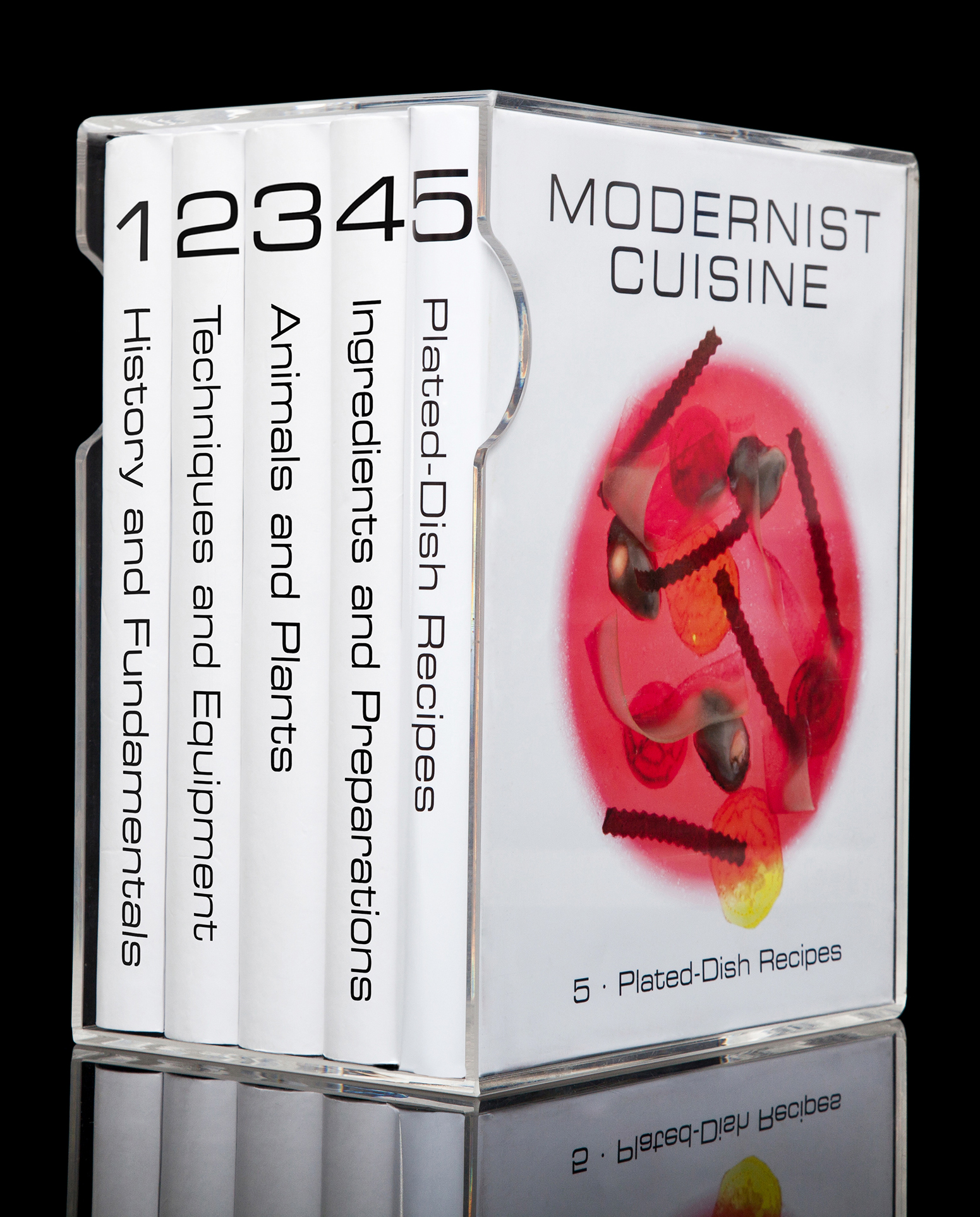

I earlier wrote an blog entry about Nathan Myrrvolds "modernists cuisine", cook book. Well, now the man himself have done a presentation on the "making of" at the famous TED conference. And of course, the presentation is geeky, informative and wonderful!

Check it out at TED website

Also, the three authors of the book have made a small Q&A clip about their experience making the book. Watching the clip is also well spent time, if youre geeky. And like food.

More about the book at the Modernist Cuisine site

And a pointer to the earlier blog article can be handy.----

Written by Robban @ 2011-07-05 2011/07/02

Rip n900

Eftersom världens bästa telefon nu inte är världens bästa pga taskig hårdvara så blev jag tvungen att köpa en ny telefon. Tyvärr....

Att tänka i banorna att skaffa en ersättningstelefon av samma modell var väl första tanken. Men n900 är ganska svår att få tag på nu när den precis har utgått ur sortimentet. Och dess efterföljare n950 ( Nokia n950) som verkar riktigt grym, har ju tyvärr inte släppts än. Så man faller mellan stolarna, om man suktar efter Nokias linux-satsningar (och då har jag inte börjat ranta om deras satsning på windowsmobiler än).

Dessutom så jag är inte speciellt sugen på att ta upp c# igen för att börja utveckla på Windows Phone. Att bara ha en telefon och ringa med är ju inte så kul och som nörd så måste man ju koda mot telefonen annars så duger det med en gammal Ericsson telefon med EOS.

Det som jag nu saknar från min n900 är de balla features som tyvärr inte finns på någon annan telefon vad jag vet. Då jag inte är helt insatt i Android utveckling så kan de vara möjligt att några av funktionerna fanns där. Men de funktioner jag talar om är möjligheten att växla (via egna script) mellan 3g och gsm ifall telefonen är på ett visst wifi nätverk (strömsparfunktion) eller att automagiskt backa upp telefonen till en server om man är på "sitt" nätverk. Det mest balla med mina backuper är att det pgp-krypteras innan jag skickar dem till servern. Det är en funktion som jag inte har sett på någon annan telefon på marknaden.

Att kunna scripta en telefon som triggas på events som nätverkförändring, tangentbors som "slidas" fram eller att den går över till ljudlöst på nätterna om man är hemma och byter tillbaka till den vanliga profilen under morgontimmarna är funktioner som jag kommer att sakna. Jag ställer mig även frågande om en sådan funktion någonsin kommer att finnas på en telefon som standard?

Så, i slutändan blev det att köpa en Jesustelefon, som underlättar iOS-utveckling när man har faktiskt har riktig hårdvara att testa på - inte bara via simulator och iPad. Så det gjorde lite ont att ge upp maemo/meego, eftersom den fungerat väl som mobilplattform och haft ett otroligt hackvärde.

iOS är ganska trevligt att koda för och det finns många smarta och genomtänkta funktioner som är väl anpassade för slö hårdvara med lite minne och dålig swap. Mer om det vid något senare tillfälle....

----

Written by Tobbe @ 2011-07-02

Varför iPhone?

iPhone är den bästa telefonen på marknaden om man vill spela spel, och vad är inte bättre än att spela igenom Phantasy Star II från Sega Genius :)

Efter att jag spelat igenom det så blev jag inspirerad att koda ihop en s.k. "Walk Through" (hjälptext för att underlätta navigering och agerande i spelets olika situationer) för det. Arbetet bestod mest i att klippa/klistra, då kartor och textguiden är lånade från stora stygga internet.

Appen som sådan är nu under "review" hos Apple! Jag hoppas att den borde bli släppt under de närmsta dagarna - om jag inte har missat någon gummisnodd i interfacebuilder :) Förutom just den gratisappen så är några appar till på gång om tiden finnes.

På tal om iPhone och Apples värld så måste jag slå på stora trumman för iTunes och iTunes University, som är en av det bästa saker som finns för den som vill vidareutvecklas och lära sig mer.

Nu är det ju inte själva iTunes som är bra, det är väl igentligen en av de sämre mediaspelarna men det finns ju även en del bra funktioner så som AirPlay. Men filstödet är ju inte känt för att vara brett och plugins finns det inte för iOS versionerna. Men man kan leva med en lite sämre mediaspelare om utbudet är riktigt bra och det är precis vad iTunes har. iTunes University är precis som det låter, kurser på universitetsnivå som är filmade, redigerade och gratis tillgängliga i både "sd" samt "hd"-format, tillsammans med eventuellt extramaterial.

Föreläsningarna innehåller allt från it-kurser till historia, medicin etc. Tidigare har jag provat lynda.com för att lära mig mer om olika tekniker, men en kurs från ett universitet med 25 föreläsningar √° 60-90min vardera som dessutom är kostnadsfritt är oslagbart.

Särskilt intressanta tycker jag kurserna från Stanforduniversitetet i Kalifornien inom ämnet iOS-utveckling har varit. Det finns filmade föreläsningar från ett par olika årskurser inspelade de senaste läsåren. Innehållet i föreläsningarna sträcker sig från grundläggande dragningar där läraren går igenom såväl programspråk, målmiljöns olika komponenter och ramverk, vidare till olika gästföreläsare som beskriver erfarenheter från sina produktuvecklingar, etc.

Det finns även svenska universitet/högskolor representerade men eftersom iTunes är dåligt på väldigt många sätt så går det inte att lista efter land eller skolor utan det är som allt annat på iTunes Store, man måste vara populär för att synas eller ha bra kontakter in mot Apple som vissa större investments/utvecklingsbolag har. Men hur man kan lyfta fram sina produkter och synas bättre i iTunes Store är en snårig historia som jag kanske kan skriva om någon annan gång.

CS193P Stanford----

Written by Tobbe @ 2011-07-02 2011/06/18

Att använda SSL eller ej

I min senaste krönika i ComputerSweden - "säkerhetsfrågan" så besvaras frågan "Jag tänkte sätta upp en ny webbserver och funderar på att använda SSL. Finns det något jag bör tänka på? Prestanda är en sak som oroar mig.".

Problemet med den typen av skrivelser i kolumnformat i en papperstidning är att man har max 3000 nedslag för att uttrycka sig, något som alltid känns lite väl klaustrofobiskt och för lite. Saker redigeras bort när man trimmar sin text, tankar poppar upp och läggs på hög någonstans i bakhuvudet "jag lägger till det om en stund", etc. Det finns helt enkelt mer man vill ha sagt än det finns textspalt. Så här kommer lite tillägg som kan vara av intresse om man läst originalinlägget i CS 2011-06-17

Till att börja med så kan det vara bra att ge lite pekare till bakgrundsinformation, såsom specifikationen till senaste versionen av SSL (TLS) protokollet, version 1.2. Det kan också vara på sin plats att påminna att inga säkerhetsmekanismer är felfria eller inte går att angripa eller manipulera. Man kan ju också klanta sig kungligt också och exponera sin känsliga privata nyckel också.....

Kommentarer som kunde funnits i artikeln härrör givetvis till kryptoegenskaper såsom nyckellängder och val av algoritmer. De klassiska avvägningarna gäller givetvis även i det här sammanhanget - desto längre nyckellängd, desto mer CPU-kraft. En annan sak som måste påpekas är skillnaden mellan symmetriska och asymmetriska krypteringsalgoritmer, där den sistnämnda används återhållsamt och enbart för att föra över en sessionsnyckel till det symmetriska kryptot.

En sak kan sägas direkt: symmetriska algoritmer såsom RC4 och DES med nyckellängder på 40-bitar (RC4) eller 56-bitar (DES) skall absolut undvikas. De erbjuder inte det skydd man behöver mot kryptoanalys som nyttjar modern hårdvara. 40-bitarsnycklarna är en nedskalad exportvariant av RC4 64-bitarskryptonycklar som togs fram och nyttjades under 1990-talet då export av krypteringsteknologi var likställt med krigsmaterielexport. 64-bitars nyckellängd kan också, rent allmänt anses erbjuda för dåligt skydd.

Vilken krypteringsalgoritm anväds då i SSL? Svaret är - det beror på. Det sker en initial förhandling mellan servern och klienten (såkallad handskakning) där man bestämmer vilken kryptosvit - vilket är en kombination av asymmetriskt, symmetriskt och signaturalgoritm samt vilken nyckellängd som skall användas.

Exempel på kryptosviter inkluderar:

TLS_RSA_WITH_AES_256_CBC_SHA256 - RSA-baserad nyckelutbyte med 256-bitars AES-kryptering och SHA256 som signeringsalgoritm TLS_RSA_WITH_RC4_128_MD5 - RSA-baserat nyckelutbyte med 128-bitars RC4 symmetriskt bulkkrypto och MD5 som signeringsalgoritm TLS_RSA_WITH_NULL_MD5 - Null-krypto där data skickas i klartext.

Ett sätt att filosofera runt detta ämne är att titta på vad som är i spridd användning idag. Electronic Frontier Foundation, EFF, skapade projektet "SSL Observatory" där de scannade hela adressrymden för IPv4 efter HTTPS-aktiverade webbservrar pÅ port 443/TCP. Resultatet sparades i en gigantisk databas, vilken man kan kolla vissa värden och certifikategenskaper mot.

En intressant fråga är att se vilken är den vanligaste signeringsalgoritmen som används. En SQL-sökning i EFF-databasen ger snabbt lite fakta. Se tabellen nedan

+--------------------------+----------+

| Signature Algorithm | count(*) |

+--------------------------+----------+

| sha512WithRSAEncryption | 1 |

| sha1WithRSA | 1 |

| md2WithRSAEncryption | 4 |

| sha256WithRSAEncryption | 62 |

| md5WithRSAEncryption | 29958 |

| sha1WithRSAEncryption | 1503333 |

+--------------------------+----------+

Motsvarande sökning i EFF's databas över de förekommande nyckellängderna för asymmetriska kryptot RSA ger nedanstående intressanta fördelning:

+------------------+----------+ | RSA_Modulus_Bits | count(*) | +------------------+----------+ | NULL | 25 | | 511 | 3 | | 512 | 4165 | | 730 | 1 | | 767 | 1 | | 768 | 38 | | 1023 | 977 | | 1024 | 869402 | | 1025 | 14 | | 1026 | 1 | | 1027 | 2 | | 1028 | 10 | | 1032 | 1 | | 1034 | 7 | | 1042 | 2 | | 1048 | 14 | | 1080 | 1 | | 1152 | 1 | | 1204 | 5 | | 1212 | 9 | | 1234 | 8 | | 1280 | 11 | | 1369 | 4 | | 1536 | 144 | | 1538 | 1 | | 1543 | 1 | | 1548 | 1 | | 1800 | 7 | | 1825 | 1 | | 1924 | 3 | | 2009 | 1 | | 2010 | 1 | | 2014 | 1 | | 2023 | 1 | | 2024 | 22 | | 2025 | 1 | | 2028 | 4 | | 2038 | 3 | | 2040 | 8 | | 2043 | 1 | | 2045 | 2 | | 2046 | 5 | | 2047 | 145 | | 2048 | 564514 | | 2049 | 5 | | 2052 | 1 | | 2056 | 11 | | 2058 | 5 | | 2066 | 1 | | 2080 | 2 | | 2084 | 9 | | 2096 | 2 | | 2176 | 1 | | 2345 | 1 | | 2408 | 1 | | 2560 | 1 | | 3000 | 3 | | 3048 | 11 | | 3071 | 1 | | 3072 | 119 | | 3333 | 1 | | 3584 | 3 | | 3889 | 1 | | 4000 | 2 | | 4028 | 1 | | 4069 | 18 | | 4092 | 2 | | 4096 | 15574 | | 4192 | 1 | | 4196 | 2 | | 5120 | 2 | | 6095 | 2 | | 8192 | 38 | | 16384 | 1 | +------------------+----------+

Där man lätt ser att 1024 bitars RSA-nyckel är överlägset vanligast (~60%), följt av 2048-bitars (~39%) och sedan 4092-bitars (~1%).

EFF-databasen ger underlag till vad som används idag, men det man vill veta om man står i begrepp att skaffa SSL/TLS till sin webb vill man ju snarareveta vad som är bra imorgon och dagen därpå. På Som ett exempel har vi på ROMAB har vi använtt oss av ett 4096-bitars RSA certifikat.

512-bitars RSA-nycklar erbjuder sedan länge ett alltför dåligt skydd och skall inte användas.

Ett annat sätt att fundera över nyckellängder är att se vilka som kravställs i olika sammanhang. Exempelvis kan krav på SSL/TLS-version vara ställt om man hanterar kontokortsinformation, och att inte svaga kryptonyckellängder används.

EV-certifikat som rivs av ganska snabbt och enkelt i texten kan man motivera lite bättre - EV = Extended Validation, en de facto standard baserad på krav ställda mot certifikatutfärdarna, som beskriver på policynivå vilka krav som ställs vid singering av någons certifikat. EV-cert kan för vissa typer av webbplatser vara nägot som påvisar en högre grad av seriösitet hos webbplatsinnehavaren, då denne ansträngt sig extra för att på Internet kunna bevisa sin identitet.

Bilden nedan visar ett vanligt URL-fält från webbläsaren Firefox när SSL används. I vänstra delen av fältet visas domännamnet utskrivet på blå bakgrund.

Bilden nedan visar ett URL-fält från webbläsaren Firefox när s.k. EV-certifikat för skapande av SSL används. I vänstra delen av fältet visas företagsnamnet utskrivet på grön bakgrund istället för domännamnet.

En annan sak att tänka på är vad man sätter för namn på certifikatet, vilket "common name" som används, samt om man vill använda några "alternative names". Common name är ofta www.domän.se. En bra ide kan vara att sätta alternative name till att vara domän.se, sä att SSL fungerar för bägge varianterna, speciellt om ens webbserver faktist servar sidor om man ansluter med http://domän.se (och sedemera även skall fungera för httpS-varianten).

Artikeltexten om HSTS - http strict transport security känns också lite väl kort för min smak. Moderna browsers (i detta sammahang: Chrome, Firefox4) och vissa tillägg (noscript för firefox äldre än 4) har stöd för HSTS - vilket i dessa sammahang innebär att de tolkar rätt http-header och sparar state om HTTPS-tillgänglighet mellan besöken.

Men den mer relevanta och mer intressanta delen av HSTS-hanteringen sker på serversidan. Servern måste skicka en http-svarsheader enligt formen

Strict-Transport-Security: max-age=15768000 ; includeSubDomains

som sedan tolkas av webbläsaren. Efter kolon-tecknet anges hur länge som webbläsaren skall komma ihäg att äteransluta via HTTPS, samt i detta exempel att även alla subdomäner (inte bara www.romab.com, utan sånt som www.labb.romab.com) skall också omfattas av regeln av att enbart ansluta via HTTPS.

Wikipediasidan om HSTS har mycket information om hur man får HSTS aktiverat i en mängd olika webbservrar, eller hur man skriver egen programkod php, javascript, mm som sätter http-svarskodsfälten.

Prestandadiskussionen blev också onödigt kort. Min kollega Andreas har gjort ett antal lysande prestandatester av vanliga webbservrar med olika uppmättningar av SSL som han presenterade i ett par tidigare bloggposter - och på konferensen optimera Stockholm. De bloggartiklarna (bloggpost #1 och bloggpost #2) förtjänar att puffas på lite extra i dessa sammahang.

Med väl webbservern uppe och snurrande med ett x.509-certifikat och SSL aktiverat, så är ett avslutande tips att använda Ivan Ristic:s utsökta on-linetest som finns tillgängligt från SSLlabs för att se hur väl ens SSL-kapabla webbserver är uppsatt.

----

Written by Robban @ 2011-06-18 2011/06/17

Happy birthday! - i.root-servers.net 20 years young!

Yesterday the nice people of Netnod, the operators of internet exchange points and DNS services, including the DNS root name server known as "i" where throwing a big party. The "i root" was the first root name server runned outside of the US. As Lars-Johan Liman - the "father" of the i root, pointed out in his speech, when the server first started, he could follow the logfile of all DNS queries on screen - it was at a rate at aprox 5 questions per second. Today that figure is quite alot higher - more along the line of 23000 queries per second.

There is something extra to sing "happy birthday" to, what initialy was an Sun3/50, and now is a distributed function with some ~30 servers around the globe.

In the picture below, Liman, Johani, Bygg and Hillbo, all real Internet old boys, sing Happy birthday!

Internet have come along way for the last 20 years. A big "congratulations" to all involved, especially the people who work tirelessly with infrastructure and keeping things working behind the scene.

----

Written by Robban @ 2011-06-17 2011/06/09

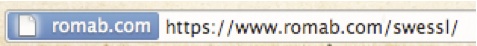

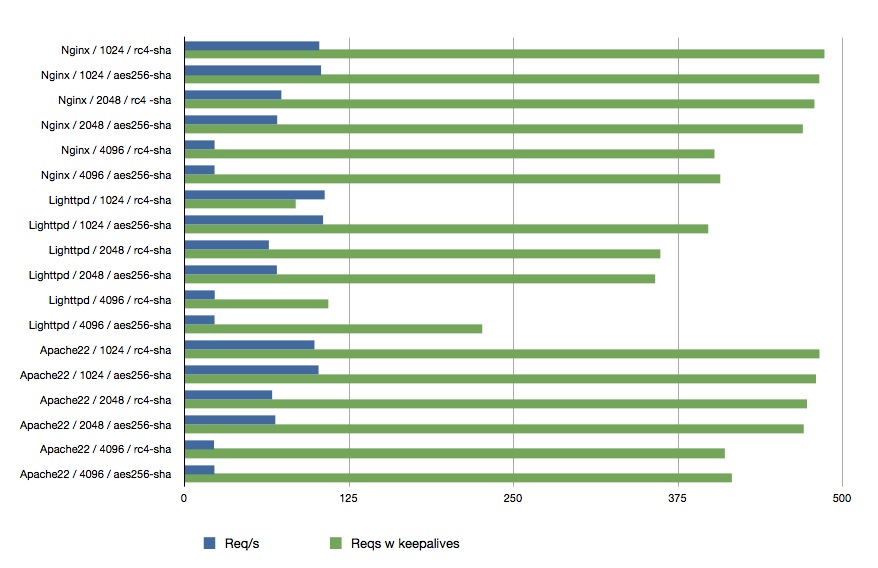

More SSL/TLS/HTTPS benchmarks

In an attempt to dispel the myths about issues with https and performance, I've recently held a talk at optimera stockholm on the subject. This blogpost will describe how the benchmarks was done which hardware was used, and some details about the network setup.

Test setup

The test was conducted between a mac book pro, with a core 2 duo cpu running at 2.4Ghz. (client) and an quad intel cpu, running FreeBSD 8.2 (server). The network was a switched network at 100Mbit.

dmesg | grep -i cpu CPU: Intel(R) Core(TM)2 Quad CPU Q6600 @ 2.40GHz (2394.01-MHz K8-class CPU) FreeBSD/SMP: Multiprocessor System Detected: 4 CPUs

To perform the test, romab.com:s index.html was fetched 10000 times, both concurrently, in sequence, and with and without keep-alives. Three webservers was tested: apache22, lighttpd 1.4.27 and nginx 1.0.2. Each server was then tested with multiple settings, two ciphers was used - aes256 and rc4. In addition, 1024, 2048, and 4096 bit public key lenghts was used to see how the public key lenght impacted the performance.

The first test was to test sequencial connection from a client. Note that this does not really produce a realistic workload as a high load website will most likely have 100s of connection in parallell. Regardless, it gives us valuable insight in how well the servers perform

Now, that is interesting. We see that all webservers gains an massive performance increase when keep alives are enabled. We can also notice that ciphers doesn't impact performance that much, but the lenght of the public key sure does! Lighttpd did perform really bad here, and i actually redid the benchmarks, but no - still does not perform well. This might be due to my lack of knowledge on how to configure lighttpd, or that there is a bug with lighttpd on fbsd/ssl or simply that lighttpd does not perform verry well when dealing with https.

To gain a realistic workload we need to add massive amount of clients in parallell, and this is where we start seeing a difference on the servers; apache doesnt allow you to set maxclients above 256, and lighttpd stops giving reliable responses after 400 clients. Otoh, nginx just keeps on going. parallell clients used against nginx was 800, after that i stopped doing benchmarks. The picture bellow illustrates 320 parallell connections, the highest i could go before apache threw in the towel.

The software used to do the actual tests was the apache bench program, or "ab" as it is called on most unix systems. All graphs seen on this page are created from data that ab produces. Here is a sample on how the raw data looks:

This is ApacheBench, Version 2.3 <$Revision: 655654 $>

Copyright 1996 Adam Twiss, Zeus Technology Ltd, http://www.zeustech.net/

Licensed to The Apache Software Foundation, http://www.apache.org/

Benchmarking nsa.research.romab.com (be patient)

Server Software: nginx/1.0.2

Server Hostname: nsa.research.romab.com

Server Port: 443

SSL/TLS Protocol: TLSv1/SSLv3,RC4-SHA,2048,128

Document Path: /index.html

Document Length: 5496 bytes

Concurrency Level: 800

Time taken for tests: 11.310 seconds

Complete requests: 10000

Failed requests: 0

Write errors: 0

Keep-Alive requests: 10000

Total transferred: 57131424 bytes

HTML transferred: 54970992 bytes

Requests per second: 884.17 [#/sec] (mean)

Time per request: 904.801 [ms] (mean)

Time per request: 1.131 [ms] (mean, across all concurrent requests)

Transfer rate: 4933.01 [Kbytes/sec] received

Connection Times (ms)

min mean[+/-sd] median max

Connect: 0 353 1238.8 0 6437

Processing: 196 534 540.1 390 3240

Waiting: 196 534 540.1 390 3240

Total: 196 887 1676.8 390 6972

Percentage of the requests served within a certain time (ms)

50% 390

66% 390

75% 391

80% 392

90% 395

95% 6674

98% 6924

99% 6949

100% 6972 (longest request)

2011/06/03

Har cyberkriget börjat nu?

Häromdagen var jag med i P1-programmet "konflikt" ett program som gick under rubriken "har cyberkriget börjat nu?". Det är ett välresearchat program där radions korrespondent i Moskva intervjuar folk på antivirusföretaget Kaspersky och amerikanska professorer och forskare inom krigsföring med IT-inslag.

Programmet har med avstamp i 2010 års Stuxnetincident, ett antal historiska SCADA-attacker samt de senaste månadernas olika IT-incidenter. Sedan blir det diskussioner med folk i studion, bla FRA-chefen, en av hans tekniska IT-specialister samt undertecknad.

FRA-chefen framför att de bedriver en ny typ av teknisk underrättesleinsamlig i ett nytt cyberförsvar. Man får tolka det som ett nationellt IDS-system, som inte bara skall kunna förvarna, utan även leda till "säkrare system". Och de framför slutsatsen att just giftemålet "SIGINT" och IT-försvar är en sällsynt lyckad kombination. Då jag jobbar med granskning, uppsäkring eller säkerhetstester inom samhäsviktig infrastruktur har jag viss erfarenhet inom området, om man så säger. Jag tror personligen inte på hans första påstående - att vi får säkrare system. Bara för att underrättelsetjänsten utför trafik- och innehällsanalys av IP-paket. Det ligger liksom i sakens natur att underrättelse och säkerhetstjänster INTE pratar öppet om säker systemdesign, säkerhetsarkitektur, etc. Och inte heller ger tekniska rekommendationer och detaljerade räd till exempelvis utländska börsnoterade företag. Då dessa organisationer ofta är inhyrda som teknikkonsulter till andra myndigheter i samband med tillsyn, så hamnar man också i knipan att man inte gärna kan sitta på rådgivarstolen och granskarstolen samtidigt.

Men en verklighetscheck visar att en betydande andel av de företag som äger och driver samhällskritisk eller samhällsviktig infrastruktur, eller är exportföretag av sådan teknik inte är svensk eller statlig. Inte heller att de finns i de områden som traditionellt omfattas av underrättelse och säkerhetstjänstens intresse - försvarsindustri, etc.

En annan fråga som togs upp som snabbast i programmet, men kunde ges mer belysning och utrymme är attributionsproblematiken. I Clifford Stoll:s klassiska bok "cuckoo's egg" (en hacker i systemet) beskrevs hur de jagade några som hoppade via 15-talet mellanliggande system för att nå slutmået. Alla systemen befann sig i olika delstater eller länder, allt för att ställa till ett juridiskt-administrativt helvete för det fall att nägon började efterspana angriparna. Angriparna har fördel bara av det faktum att utredarna mäste hitta rätt kontaktvägar och rätt juridiska tillständ (husransakan e dyl) för att bedriva undersökningen.

En av de få saker som man med full säkerhet kan säga baserat på allt som just nu händer i vår omvärld är att det pågår kapprustningar inom IT-baserad krigföring. Länder såsom USA, England, Kina och nu inte minst Iran både ser sig tvingade samt ser ett tillfälle att komma tidigt in i leken. Att vi är på väg mot ett nytt kallt krig är inte lika säkert, även om risken är överhängande.

En annan sak som kan sägas, med mindre säkerhet, men med statistiken talande för sig, är att IT-incidenter förtsätter att ske, att SCADA/ICS/processkontroll och liknande områden där IT är en bärande del, fortsätter att intressera personer som letar efter säkerhetshål i programvaror. Årets Blackhatkonferens verkar vara fullsmockad av olika talare som på ett eller annat sätt skall demonstrera angrepp på PLCer eller prata cyberkrig.

Länk till SRs webbsida om programmet finns via konflikts sida om programmet. Programmet finns även nedladdningsbart i MP3-format.

----

Written by Robban @ 2011-06-03 2011/05/05

ROMAB i full blom

Precis utanför kontoret har vi två gigantiska körsbärsträd. Under några få dagar varje ur så blommar de. Intensivt. Praktfullt. Och fullständigt hänförande.

Förutom de magnifika blommande träden är det intressant att iaktaga människorna som passerar förbi rondellen som härbärgerar träden. I princip samtliga som går förbi fiskar upp mobilen och förevigar stunden.

Titta på bilden. Det är lätt att förstå varför.

----

Written by Robban @ 2011-05-05 2011/05/04

New PGP Key

Since my PGP key is about to expire, i've decided to roll it over¬. For the full key transistion see

keyrollover-andreas.txt.asc, and get the key at https://www.romab.com/andreas.gpg. 2011/03/28HTTPS Obsession

As wiretapping is getting more and more common - or more correctly - as I am becomming less and less naive, i've started to appreciate the HTTPS-everywhere extension for firefox more and more. This have more or less resulted in two things. 1) I get annoyed by sites that do not support https. 2) If I find a site that does support https, I write a rule for it, which I then try to commit to mainline.

Of course, this have the added benefit of providing end-to-end security, preventing firesheep-style attacks, both also ensures that the content requested is the content recieved. This of course requires that the CA:s are behaving, but that is another story.

Different rules apply.

HTTPS and HTTPS Everywhere is nice if you value privacy , and depending on your choices in life, this or this rule might apply for you. Or perhaps you like a little bit of everything and will enjoy both. :-)

2011/03/26Peka Djur 2.0

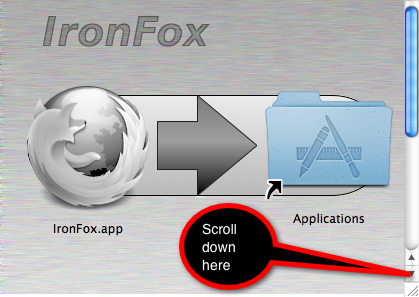

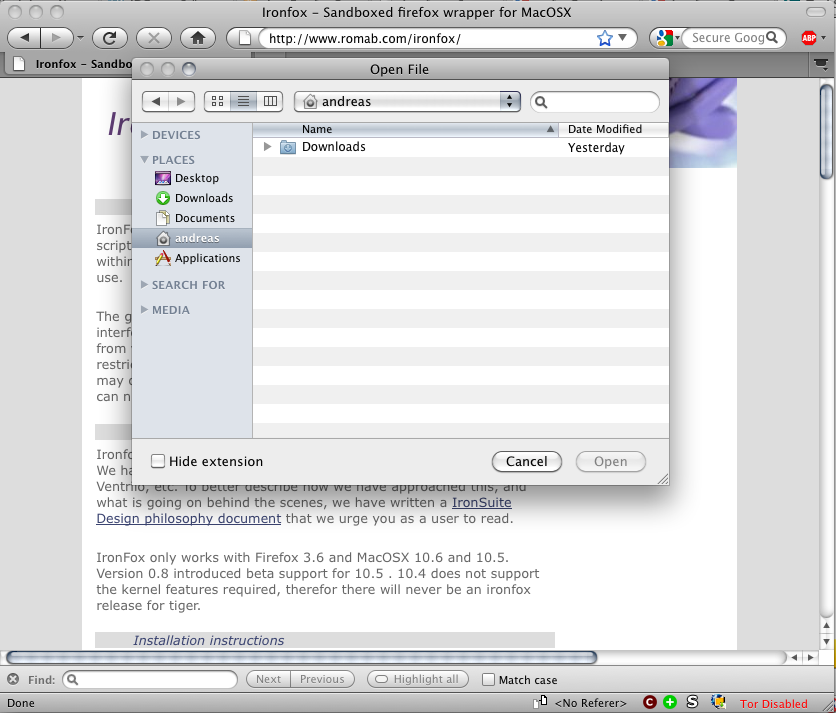

Tätt på utgivningen av Ironfox 1.0 tidigare i veckan, så har vi nöjet att släppa ytterliggare programvara!

Idag tog Apple in vår app "Peka Djur" version 2 på AppStore! Peka-apparna kom till tack vare att tobbe fick tillökning och tyckte att barnappar vore något att titta lite närmare på

Jämfört med version 1, så har denna version många nyheter och förbättringar.

En av de stora anledningarna till att vi håller på med apparna är att skaffa oss förstahandserfarenhet av utveckling för smartphones, hur själva releaseprocessen fungerar, hur Apple reagerar och hanterar små ISVs, etc.

Det är kul, lärorikt och har en och annan utmaning. Tillexempel kan vi lägga "rejected by apple" till våra CV:n. Det är mindre allvarligt än vad det låter. Vi skulle släppa en fix till 1.0-varianten, dvs 1.0.1, men en bugg hade smygit sig in, så appen fungerade på iPhone men krashade om man gjorde vissa saker på iPad. Det upptäckte Apple i sin "review process" vid antagandet till appstore. När mailet från apple kom med "application rejected" så var man lite arg och svor mellan tenderna om "godtyckliga refuseringar" och "idioti" - man hade ju läst en hel del om folk som fått nobben på olika appar. I efterhand kan man bara tacka John på app reviewavdelningen för mailet med en bra hjälpande text om varför appen inte godtogs, tillsammans med en översänd krashdump och allt.

"We have included additional details below to help explain the issue and hope you'll consider revising and resubmitting your app."

Visst gjorde vi det - så vi tog Apple på orden. Och nu har vi nått nästa milstolpe - 2.0 ;-)

----

Written by Robban @ 2011-03-26 2011/03/22

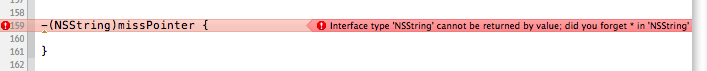

Xcode 4

På ROMAB har vi hållit på med en del utveckling för MacOSX och iOS. Förutom vanligt skriptande och hackande av småprogram så har vi testat Apples verktyg för programmering och utveckling. Utvecklingsmiljön (IDE'n) för detta heter Xcode. Det finns flera bra saker med Xcode, bland annat att den är gratis, att kommer med som standard i alla utlevererade Macdatorer, att den har stöd för för flera programspråk (C, C++, Objective-C) samt att den har bra integrerat stöd för att skapa de grafiska delarna av programmet.

Nu har den senaste versionen av Xcode släppts, Xcode4, denna är dock bara gratis för de som har utvecklingkonto hos Apple, annars kostar den 5dollars på App Store. Den innehåller massor med coola saker, tex ny kompilatorback-end (LLVM[1], som genererar optimalare kod och utnyttjar multi-core-CPUer bättre), numera är interfacebuilderfunktionen helt inbyggd, den stöder GIT[2] och använder det som standard - istället för bara subversion som tidigare. Om man har ett program som är utvecklat under tidigare versioner av Xcode så måste LLVM slås på manuellt.

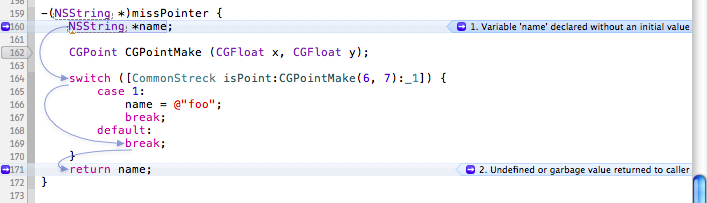

Men ämnet för den här bloggtexten är egentligen den nya debuggern! Den har några riktigt sköna finesser. Här nedan syns en bild med källkoden till "peka" ett av våra projekt. Debuggern kan bland annat göra ganska ball programflödesanalys där minnesluckor och andra programeringsfel lättare kan upptäckas. Enkla saker som att man mistar sig på tilldelning (=) och jämförelse (==) eller att en pekare saknas.

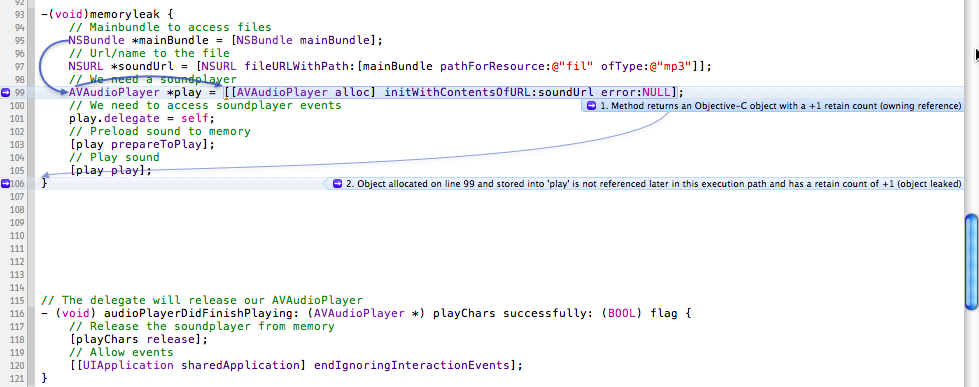

Även mer avancerad debug finns om man kör verktyget Analyze. Som man kan se på bilden nedan så kan den med hjälp av väldigt tydlig grafiska markörer i form av pilar visa hur vissa typer av logiska fel i koden kan uppträda.

I bilden ovan så syns det ett exempel på när Xcode tycker sig ha hittat en en sträng som ibland inte blir satt till ett värde.

Det går även att hitta minnesluckor som kan missas. I ovanstående exempel så allokeras ljudspelaren lokalt i metoden och det är tänkt att den ska frigöras i dess delegate metod, detta fungarar inte med analysern och spelaren "play" markeras som minnelucka.

Dessutom så finns ju fortfarande kopplingen till Instruments där minneslucker etc kan visualiseras under körning.

[1] För info om LLVM-sviten av kompilatorer, se http://www.llvm.org/

[2] För de som vill veta mer om Xcode4 och git-integrationen rekommenderas github-utvecklarnas blogg: https://github.com/blog/810-xcode-4-released-with-git-integration

----

Written by Tobbe @ 2011-03-22

IronFox 1.0 released to celebrate Firefox 4.0!

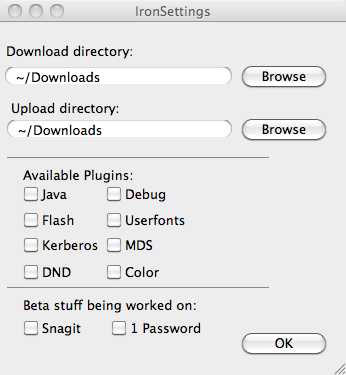

Today we release the 1.0 version in synchronization with Mozilla foundations Firefox 4.0 release!Beside testing and porting our IronFox sandbox wrapper to work with Firefox, there are some other enchannsements, including additional support for plugins, for example the Nexus personal banking addon.

Get more information or download the 1.0 version here.

Andreas, Robert & Tobbe

The IronSuite Team

----

Written by Robban @ 2011-03-22

2011/03/21

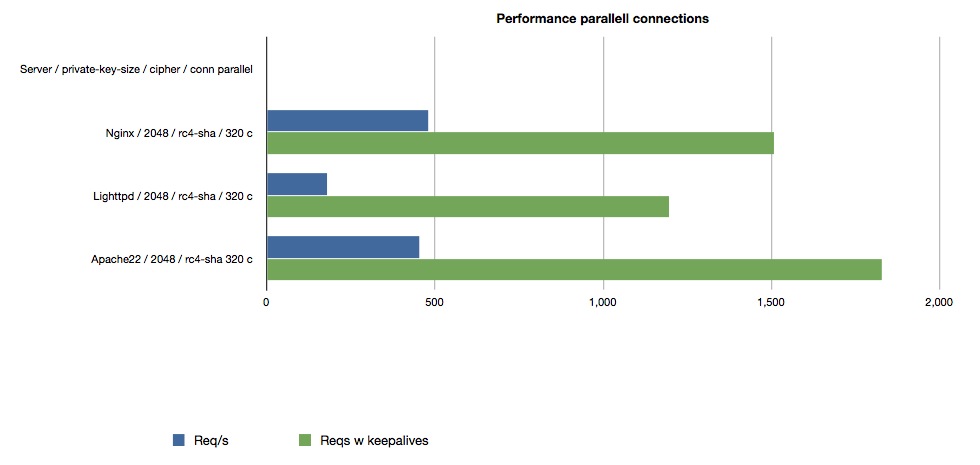

HTTPS and Performance

Many people state that performance is the main issue that prevent them from enabling HTTPS on the websites. Sure, the difference from doing a simple http get and a full TLS handshake and then a http get is quite huge, especially since it's performing the handshake for every connection. This means that the TLS penalty needs to be paid for every time the user gets a javascript, a stylesheet, a picture etc.

Using the Apache Bench program, we can quite easily determine just how high the performance impact is by comparing TLS with non TLS communication.

The test was done against ROMABs webserver from our office network. Here are some results:

minuteman:https-benchmarks andreas$ ab -n 10000 http://www.romab.com/index.html

This is ApacheBench, Version 2.3 <$Revision: 655654 $>

Copyright 1996 Adam Twiss, Zeus Technology Ltd, http://www.zeustech.net/

Licensed to The Apache Software Foundation, http://www.apache.org/

Benchmarking www.romab.com (be patient)

Completed 1000 requests

Completed 2000 requests

Completed 3000 requests

Completed 4000 requests

Completed 5000 requests

Completed 6000 requests

Completed 7000 requests

Completed 8000 requests

Completed 9000 requests

Completed 10000 requests

Finished 10000 requests

Server Software: lighttpd/1.4.28

Server Hostname: www.romab.com

Server Port: 80

Document Path: /index.html

Document Length: 5569 bytes

Concurrency Level: 1

Time taken for tests: 79.515 seconds

Complete requests: 10000

Failed requests: 0

Write errors: 0

Total transferred: 58040000 bytes

HTML transferred: 55690000 bytes

Requests per second: 125.76 [#/sec] (mean)

Time per request: 7.951 [ms] (mean)

Time per request: 7.951 [ms] (mean, across all concurrent requests)

Transfer rate: 712.82 [Kbytes/sec] received

Connection Times (ms)

min mean[+/-sd] median max

Connect: 0 6 160.5 1 10989

Processing: 2 2 2.6 2 257

Waiting: 0 1 0.4 1 33

Total: 2 8 160.5 3 10991

Percentage of the requests served within a certain time (ms)

50% 3

66% 3

75% 3

80% 3

90% 4

95% 4

98% 4

99% 4

100% 10991 (longest request)

Ok, without doing any deeper analysis, we can see that the important one there is requests per second, (125/sec). Now lets do the same test against With TLS

minuteman:https-benchmarks andreas$ ab -n 10000 https://www.romab.com/index.html

This is ApacheBench, Version 2.3 <$Revision: 655654 $>

Copyright 1996 Adam Twiss, Zeus Technology Ltd, http://www.zeustech.net/

Licensed to The Apache Software Foundation, http://www.apache.org/

Benchmarking www.romab.com (be patient)

Completed 1000 requests

Completed 2000 requests

Completed 3000 requests

Completed 4000 requests

Completed 5000 requests

Completed 6000 requests

Completed 7000 requests

Completed 8000 requests

Completed 9000 requests

Completed 10000 requests

Finished 10000 requests

Server Software: lighttpd/1.4.28

Server Hostname: www.romab.com

Server Port: 443

SSL/TLS Protocol: TLSv1/SSLv3,AES256-SHA,4096,256

Document Path: /index.html

Document Length: 5569 bytes

Concurrency Level: 1

Time taken for tests: 1476.578 seconds

Complete requests: 10000

Failed requests: 0

Write errors: 0

Total transferred: 58660000 bytes

HTML transferred: 55690000 bytes

Requests per second: 6.77 [#/sec] (mean)

Time per request: 147.658 [ms] (mean)

Time per request: 147.658 [ms] (mean, across all concurrent requests)

Transfer rate: 38.80 [Kbytes/sec] received

Connection Times (ms)

min mean[+/-sd] median max

Connect: 143 145 3.4 145 415

Processing: 2 2 1.5 2 134

Waiting: 0 1 1.4 1 133

Total: 145 147 3.8 147 417

Percentage of the requests served within a certain time (ms)

50% 147

66% 147

75% 147

80% 148

90% 148

95% 149

98% 155

99% 155

100% 417 (longest request)

OUCH! we went from 125 requests per second, to 6.7 requests per second. In addition, the time per request skyrocketed. The reason for this is that we are performing a new TLS handshake for each connection, which is costly.

We can however get significant performance imporvements to this by enabling Keep-alives, and letting the client reuse the TLS session already open.

minuteman:https-benchmarks andreas$ ab -k -n 10000 https://www.romab.com/index.html

This is ApacheBench, Version 2.3 <$Revision: 655654 $>

Copyright 1996 Adam Twiss, Zeus Technology Ltd, http://www.zeustech.net/

Licensed to The Apache Software Foundation, http://www.apache.org/

Benchmarking www.romab.com (be patient)

Completed 1000 requests

Completed 2000 requests

Completed 3000 requests

Completed 4000 requests

Completed 5000 requests

Completed 6000 requests

Completed 7000 requests

Completed 8000 requests

Completed 9000 requests

Completed 10000 requests

Finished 10000 requests

Server Software: lighttpd/1.4.28

Server Hostname: www.romab.com

Server Port: 443

SSL/TLS Protocol: TLSv1/SSLv3,AES256-SHA,4096,256

Document Path: /index.html

Document Length: 5569 bytes

Concurrency Level: 1

Time taken for tests: 105.949 seconds

Complete requests: 10000

Failed requests: 0

Write errors: 0

Keep-Alive requests: 9412

Total transferred: 58707060 bytes

HTML transferred: 55690000 bytes

Requests per second: 94.39 [#/sec] (mean)

Time per request: 10.595 [ms] (mean)

Time per request: 10.595 [ms] (mean, across all concurrent requests)

Transfer rate: 541.12 [Kbytes/sec] received

Connection Times (ms)

min mean[+/-sd] median max

Connect: 0 9 34.4 0 447

Processing: 2 2 0.1 2 3

Waiting: 1 1 0.1 1 3

Total: 2 11 34.4 2 449

Percentage of the requests served within a certain time (ms)

50% 2

66% 2

75% 2

80% 2

90% 2

95% 146

98% 147

99% 147

100% 449 (longest request)

Quite the improvement! In reality however, keep alives are almost always enabled by default so there a rarely any need to tune it. The big gains are instead usually gained by using agressive caching of javascript, images and stylesheets. Other type of static content can of course also be cached such as iframes that never change. This also have the bennefit of improving performance for non-https acessed content as well.

| HTTP | HTTPS | HTTPS with keepalives | |

| Requests per second | 125.76 | 6.77 | 94.39 |

| Time per request | 7.951ms | 147.658ms | 10.595ms |

| Time taken for tests | 79.515s | 1476.578 | 105.949s |

https://www.romab.com, nu med stöd för HSTS

ROMABs webb är åtkomlig via både HTTP och HTTPS, och vi rekommenderar att använda den senare varianten, för att du som surfare skall veta att du nått till rätt plats.

Om man besöker ROMAB via HTTPS och har firefox4, firefox3 med modern NoScript-tillägg eller Chrome som webbläsare kommer man automatiskt att använda HTTPS vid alla återbesök. Detta görs med hjälp av HTTP Strict Transport Security eller HSTS som det också kallas.

HSTS är ett sätt att få webbläsaren att komma ihåg att en viss webbplats enbart skall besökas via HTTPS (SSL/TLS). Det trevliga med HSTS är att det är en av de där sällsynta tillfällena då säkerhet, användarvänlighet och ekonomi spelar ihop (normalt: välj två av tre. Alla tre går inte att få på en gång). HSTS är transparent för användareni (URLer skrivs om automatiskt).

HSTS är fortfarande en Internet Draft och stöd finns inte implementerad i alla populära webbläsare än. Men vi får hoppas att de som ligger på latsidan snart har fixat stöd också!

Som vanligt vad gäller webbsäkerhetsfixandet så är det Andreas som varit i görningen ;-)

Eftersom vi grävt djupt i hur folk använder (eller rättare sagt inte använder SSL) så kommer vi beskriva HTTPS, HSTS, certifikathantering, EV-cert, och SSL/TLS närmare i en kommande serie av bloggartiklar!

----

Written by Robban @ 2011-03-18

RSA har blivit hackat.

RSA, företaget - inte algoritmen, har precis blivit hackade.Företaget EMC, som äger dotterbolaget och varumärket RSA har en allmän varningssida uppe på förstasidan av sin webb där de talar om hur riktad och avancerad attacken varit (givetvis buzzwordet APT) och att en av konsekvenserna av attacken är att inkräktarna kommit över information relaterad till deras token SecurID:

"Our investigation also revealed that the attack resulted in

certain information being extracted from RSA's systems.

Some of that information is specifically related to RSA's

SecurID two-factor authentication products."

samt

"While at this time we are confident that the information extracted

does not enable a successful direct attack on any of our RSA SecurID

customers, this information could potentially be used to reduce the

effectiveness of a current two-factor authentication implementation

as part of a broader attack."

Det sägs inget närmare vad som stulits - specifik företagsintern information om själva produkten såsom källkod, designdokument, sårbarhetsutredningar. Eller kundspecifik information - vem som köpt vilka dosor, vilka serienummer och "seeds" de har. Bägge kategorierna är var och en för sig riktigt dålig, men kombinationen blir explosiv.

Man måste ju också ta sig en funderare på att det är en så högt uppsatt företagsrepresentant som uttalar sig, och att han pekar på att inga andra delar av koncernen eller produktportföljen är påverkade. Det är ju den förväntade hållningen och det förväntade meddelandet.

Om man i sin organisation använder RSA-dosor (det är en populär produkt, så många gör det) så lär det, förutom att snacka med sin EMC/RSA-representant (som kommer med snömos?), vara läge att skaffa mer information, bättre förstå när/var/hur SecurID används av organisationen samt göra någon egen konsekvensanalys och ev. jobba fram temporärlösningar.

Det är läge att påminna om 10 saker:

- Saker och ting är fortfarande i sin linda. Mer information lär komma ut framöver som ändrar på antaganden, påståenden, analyser och löften.

- Det här är en incident där det snabbt lär förekomma många rykten, vinklingar, spekulationer, falsarier och elaka kommentarer. Som observatör eller drabbad produkt/tjänsteanvändare gäller det att hålla huvudet kallt och försöka extrahera korrekt information och riktiga nyhetsbitar.

- Läs och gå igenom avtalstext, SLA, utfästelser etc som ni har med återförsäljare och leverantörer. Vilket stöd kan ni räkna med från dem? Ersättningsprodukter, kompensatoriska säkerhetsfunktioner, fri konsulttid för att göra "impact analysis"?

- SecurID finns i både hårdvaru- och mjukvaruvariant. En konsekvensanalys får inte glömma den andra varianten. Mjukvaruvarianten kan dessutom finnas inbäddad i andra produkter, som man missar vid en f&rouml;rsta inventering.

- Vet ni verkligen var SecurID används? Internt? För extern åtkomst? Hos leverantörer som tillhandahåller drifttjänster där er data behandlas? etc

- EMC/RSA pratar bara om SecurID. Men vad vet vi egentligen om ifall även andra delar av företaget och andra av företagets produkter kan vara drabbade. Elektronisk certifikatfabrik, katalogtjänst och spärrlisthantering? Storage? Logghanteringsprodukter? Data Loss Preventionprodukter som blivit bakdörrade? etc

- Det står inget närmare om var spår av intråget upptäcktes, när intrånget upptäcktes, hur länge det beräknas ha pgågått, etc. Så det finns stora osäkerheter runt exakt vad som hänt och vilka konsekvenser det i realiteten kan skapa.

- Som alltid så är det läge att observera och lära av andras framgångar och misstag - Hur kommer EMC lyckas i sin krishantering? Hur fungerar mediahantering och kriskommunikation? Hur hanterar de återförsäljarled och kunder? Vad kan du själv dra för paralleller till andra produkter och tjänster ni installerat eller nyttjar - hur skulle en motsvarande incident påverka andra (RSA konkurrenternas) tokens, skraplotter, SMS-lösenord, mjuka certifikat, certifikatutgivare eller liknande?

- Om saker och ting gär riktigt dåligt, hur ersätter man bastjänster såsom autentiseringsmekanismer snabbt, enkelt och billigt. Eller gör man inte det?